文章目录[隐藏]

CTF中的网络协议

与HTTP攻防技术

深入解析从URL输入到页面展示的完整网络通信流程,掌握DNS解析、HTTP请求头利用及状态码分析的攻防精髓

核心概述

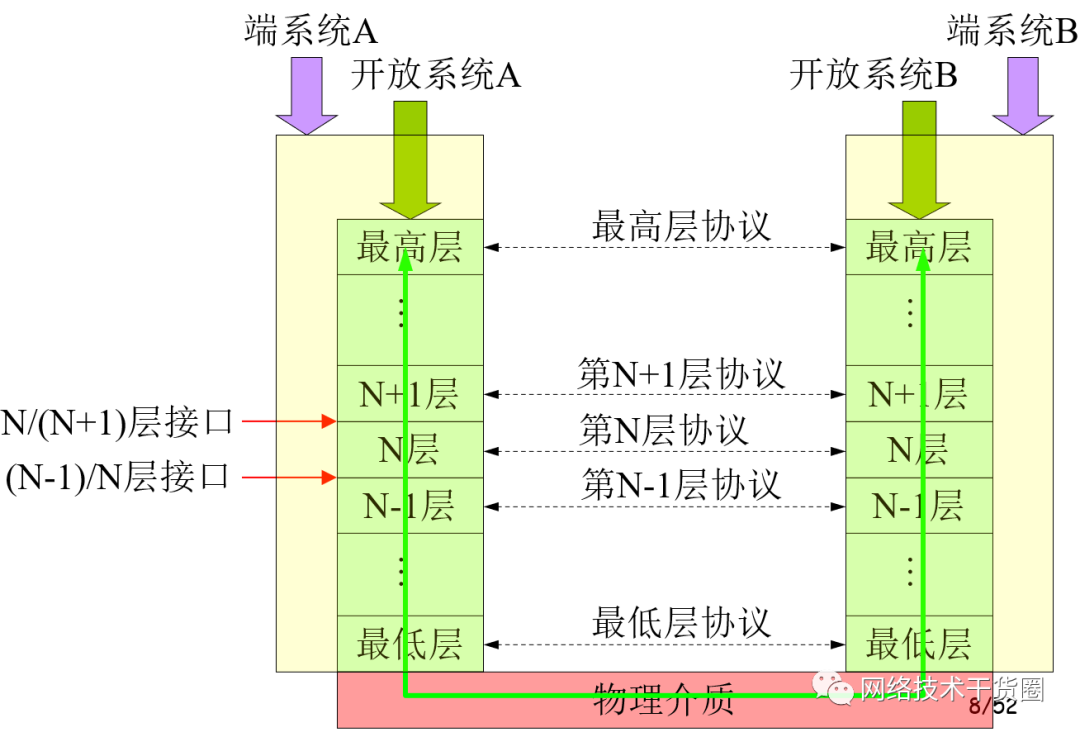

在CTF(Capture The Flag)竞赛中,掌握网络协议和HTTP攻防技术是解决Web安全挑战的核心。当您在浏览器中输入一个URL时,背后会发生一系列复杂的网络交互:

首先,浏览器通过DNS协议将域名解析为服务器的IP地址;

接着,客户端与服务器通过TCP三次握手建立可靠的连接;

然后,浏览器构建并发送HTTP请求报文,其中包含各种可被利用的请求头;

服务器处理请求后返回HTTP响应,其状态码和响应头中可能隐藏着关键线索或漏洞。

[446]

主机IP地址获取:DNS域名解析过程

在Web访问的初始阶段,浏览器需要将用户输入的域名(如

www.example.com)解析为机器可读的IP地址(如

93.184.216.34)。这个过程由域名系统(DNS)完成。

[270]

DNS解析流程图

A["浏览器输入URL"] --> B{"浏览器DNS缓存"}

B -->|"命中"| C["返回IP地址"]

B -->|"未命中"| D["操作系统DNS缓存"]

D -->|"命中"| C

D -->|"未命中"| E["Hosts文件查询"]

E -->|"命中"| C

E -->|"未命中"| F["本地DNS服务器查询"]

F --> G{"LDNS缓存"}

G -->|"命中"| C

G -->|"未命中"| H["根域名服务器查询"]

H --> I["顶级域名服务器查询"]

I --> J["权威域名服务器查询"]

J --> K["返回IP地址"]

K --> L["LDNS缓存更新"]

L --> M["操作系统缓存更新"]

M --> N["浏览器缓存更新"]

N --> C

1.1 本地DNS缓存查询

浏览器缓存检查

现代浏览器都内置了自己的DNS缓存,生命周期通常较短(约1分钟),由浏览器独立管理。如果缓存命中,解析过程立即结束。

操作系统缓存检查

操作系统维护着DNS解析器缓存,生命周期较长。可通过命令行工具管理,如Windows的

ipconfig /flushdns。

Hosts文件查询

如果操作系统缓存未命中,系统会检查Hosts文件。该文件是本地静态映射,具有最高优先级,会覆盖DNS服务器结果。

C:\Windows\System32\drivers\etc\hosts

/etc/hosts

在CTF中,Hosts文件是常见的攻击或配置点,攻击者可通过修改该文件实现DNS劫持。

[269]

1.2 递归查询与迭代查询

本地DNS服务器(LDNS)的角色

LDNS通常由ISP提供或手动配置(如Google的8.8.8.8)。当OS向LDNS发起查询时,LDNS会代表客户端完成整个解析过程。

根域名服务器

全球13组根服务器,管理所有顶级域服务器信息,返回TLD服务器地址。

顶级域名服务器

管理二级域名的权威服务器信息,如.com服务器知道example.com的NS记录。

权威域名服务器

存储特定域名的所有DNS记录,最终返回IP地址给LDNS。

1.3 DNS解析结果的返回与缓存

TTL与缓存更新

DNS记录中的TTL(Time To Live)定义了记录在缓存中的有效时间。LDNS和OS根据TTL决定缓存记录的保留时间。

短TTL优点

- • DNS记录更新更快传播

- • 适合动态环境

长TTL优点

- • 减轻服务器负载

- • 提高解析速度

HTTP请求头(Headers)在CTF中的利用与分析

HTTP请求头是HTTP请求报文的重要组成部分,携带了关于客户端、请求和响应的元数据。在CTF中,HTTP请求头往往是Web漏洞利用的关键切入点。

[202]

| 请求头 (Header) | 主要作用 | CTF中的常见利用方式 |

|---|---|---|

| Referer | 指示请求的来源页面URL | 伪造来源,绕过基于来源的CSRF防护或访问控制 |

| User-Agent | 标识客户端软件(浏览器、操作系统等) | 伪装客户端,绕过对特定浏览器、设备或爬虫的限制 |

| Host | 指定请求的目标主机名和端口号 | Host头注入,绕过访问控制、缓存投毒、密码重置中毒 |

| Content-Type | 指示请求体的媒体类型(MIME) | MIME类型混淆,绕过文件上传限制 |

| X-Forwarded-For | 标识客户端的原始IP地址(通过代理时) | 伪造IP地址,绕过基于IP的访问控制(白名单/黑名单) |

| Cookie | 存储会话信息、用户偏好等 | 会话劫持、权限提升,通过篡改Cookie中的会话ID或用户角色 |

2.1 Referer头:伪造来源与绕过限制

作用与格式

Referer头包含当前请求页面的来源页面地址,主要用于统计分析、防盗链和CSRF防护。其格式是一个完整的URL。

CTF利用场景:绕过CSRF防护

一些Web应用会检查请求的Referer头,只有当请求来源于本站页面时才认为合法。攻击者可通过抓包工具修改Referer值,伪造为服务器期望的来源页面。

实例分析

一个名为Secret.php的页面要求请求必须来自

https://www.Sycsecret.com,直接访问会返回错误。

[611]

GET /Secret.php HTTP/1.1

Host: target.com

修改后请求:

GET /Secret.php HTTP/1.1

Host: target.com

Referer: https://www.Sycsecret.com

2.2 User-Agent头:伪装客户端与绕过检测

作用与格式

User-Agent头让服务器识别发起请求的客户端软件类型、操作系统、浏览器版本等信息。典型的Chrome浏览器User-Agent字符串:

伪装特定浏览器

题目提示"必须使用Syclover浏览器才能查看此页面",只需修改User-Agent为特定字符串。

伪装搜索引擎爬虫

服务器只允许爬虫访问敏感页面,可设置为Googlebot字符串。

2.3 Host头:Host头注入攻击

作用与格式

Host头指明请求将要发送到的服务器主机名和端口号,是HTTP/1.1协议中必需的请求头。格式:

Host: <domain>:<port>

在虚拟主机环境中,服务器通过Host字段判断请求的是哪个网站。

利用场景:Host头注入漏洞

绕过访问控制

伪造Host头访问内网资源

缓存投毒

恶意响应被缓存并返回给所有用户

密码重置中毒

窃取用户的密码重置令牌

2.4 Content-Type头:MIME类型混淆与文件上传漏洞

作用与格式

Content-Type头指示请求体的媒体类型,格式为

type/subtype。

常见类型

- • application/x-www-form-urlencoded

- • multipart/form-data

- • application/json

- • text/plain

文件上传相关

- • image/jpeg

- • image/png

- • application/pdf

- • text/csv

利用场景:绕过文件上传限制

服务器通过检查文件扩展名和Content-Type头限制上传文件类型。如果验证简单,攻击者可修改Content-Type头绕过限制。

实例:上传PHP webshell

修改后: Content-Type: image/jpeg

如果服务器只验证Content-Type而忽略文件内容,恶意PHP文件可能被成功上传。

2.5 X-Forwarded-For头:伪造IP地址与绕过限制

作用与格式

X-Forwarded-For(XFF)是事实上的标准HTTP头,用于识别通过HTTP代理或负载均衡器连接到Web服务器的客户端原始IP地址。

当请求经过多个代理时,每个代理都会将其看到的客户端IP地址追加到XFF头的末尾,形成逗号分隔的IP地址列表。

利用场景:绕过IP白名单/黑名单

许多Web应用使用IP地址作为访问控制手段。如果服务器直接信任XFF头中的IP地址,攻击者可通过伪造XFF头绕过限制。

实例:绕过本地访问限制

X-Forwarded-For: 127.0.0.1

完整请求头可能包含:

X-Forwarded-For: 127.0.0.1, <真实IP>

服务器检查XFF头时发现127.0.0.1,误认为请求来自本地,授予访问权限。

HTTP状态码在CTF中的特殊利用价值

HTTP状态码是服务器对客户端请求的响应,是一个三位数的代码,表示请求处理的结果。在CTF中,除了常见的200、404等状态码,一些特定的状态码也蕴含着攻击机会。

| 状态码系列 | 状态码 | 含义 | CTF中的利用价值 |

|---|---|---|---|

| 3xx 重定向 | 301/302 | 资源已永久/临时移动 | 开放重定向漏洞,绕过URL黑名单,配合其他漏洞扩大攻击面 |

| 4xx 客户端错误 | 401 | 未授权,需要认证 | 认证绕过,尝试弱密码、伪造Session/Cookie |

| 403 | 禁止访问,权限不足 | 权限提升,尝试不同HTTP方法、路径混淆、伪造请求头 | |

| 5xx 服务器错误 | 503 | 服务不可用 | 信息泄露,错误页面可能包含堆栈跟踪、内部路径等敏感信息 |

3.1 3xx重定向状态码

301/302状态码的含义与区别

301 Moved Permanently

资源已被永久移动到新的URL,浏览器会缓存这个重定向。

302 Found

资源临时位于新的URL,浏览器通常不会缓存这个重定向。

在CTF中,302更为常见,因为它表示临时的、可变的重定向,更容易被攻击者操控。

利用场景:开放重定向漏洞

开放重定向漏洞是指Web应用接受用户可控的输入作为重定向的目标URL,并且没有对其进行充分的验证。

实例

https://example.com/login?redirect=/dashboard

恶意重定向:

https://example.com/login?redirect=https://evil.com

当用户点击恶意链接并成功登录后,会被重定向到攻击者的钓鱼网站。

[367]

其他利用方式

- 绕过URL黑名单:先请求允许的外部URL,再302重定向到内网IP

- 配合其他漏洞:与XSS、CSRF结合扩大攻击面

- 窃取OAuth Token:篡改redirect_uri参数劫持用户账户

3.2 4xx客户端错误状态码

401 Unauthorized

表示请求需要用户认证,服务器通常会在响应中包含WWW-Authenticate头指明认证方式。

403 Forbidden

表示服务器理解了请求但拒绝执行,通常意味着用户已通过认证但没有足够权限。

Content-Type: text/html

利用场景:认证绕过与权限提升

绕过认证(401)

- • 弱密码/默认凭据尝试

- • 认证逻辑漏洞检查

- • Session/Cookie伪造

绕过授权(403)

- • HTTP方法绕过(GET→POST等)

- • 路径混淆(/./、/../等)

- • 请求头绕过(X-Original-URL等)

- • IP伪造(X-Forwarded-For)

实例:通过修改请求头绕过403限制

访问/admin路径返回403 Forbidden,尝试多种方法后,添加

X-Original-URL: /admin并将请求路径改为/,成功访问管理页面。

3.3 5xx服务器错误状态码

503状态码的含义

503 Service Unavailable表示服务器当前不能处理客户端的请求,一段时间后可能恢复正常。通常由于服务器过载、停机维护或依赖服务不可用导致。

Retry-After: 3600

Content-Type: text/html

利用场景:信息泄露与拒绝服务

信息泄露

错误响应体中可能包含堆栈跟踪、服务器软件版本、内部文件路径等敏感信息。

触发特定逻辑

故意让依赖服务超时,可能进入特殊的错误处理分支,存在漏洞。

拒绝服务(DoS)

发送大量特定请求耗尽服务器资源,使其返回503。

实例:通过触发503错误获取敏感信息

API端点处理异常大输入时返回503,错误页面包含完整Python堆栈跟踪,分析后发现未公开API端点,最终获取flag。

完整流程:从URL输入到页面展示

A["🌐 浏览器地址栏输入URL"] --> B{"💾 浏览器DNS缓存查询"}

B -->|"命中"| C["🔗 获取IP地址"]

B -->|"未命中"| D["💻 操作系统DNS缓存查询"]

D -->|"命中"| C

D -->|"未命中"| E["📄 Hosts文件查询"]

E -->|"命中"| C

E -->|"未命中"| F["🌐 本地DNS服务器查询"]

F --> G{"💾 LDNS缓存查询"}

G -->|"命中"| C

G -->|"未命中"| H["🌍 根域名服务器查询"]

H --> I["🏢 顶级域名服务器查询"]

I --> J["🏠 权威域名服务器查询"]

J --> K["📋 返回IP地址"]

K --> L["🔄 LDNS缓存更新"]

L --> M["💻 操作系统缓存更新"]

M --> N["🌐 浏览器缓存更新"]

N --> C

C --> O["🔗 TCP三次握手建立连接"]

O --> P["📤 构建HTTP请求"]

P --> Q["📝 设置各种请求头"]

Q --> R["🔄 发送HTTP请求"]

R --> S["⏳ 服务器处理请求"]

S --> T["📥 返回HTTP响应"]

T --> U["🔍 分析状态码和响应头"]

U --> V["🖼️ 浏览器渲染页面"]

应用层关键操作

- URL解析:分解协议、主机、路径、查询参数等

- HTTP请求构建:设置请求行、请求头、请求体

- HTTP响应解析:分析状态码、响应头、响应体

传输层关键操作

- TCP三次握手:SYN → SYN-ACK → ACK

- 数据传输:序列号和确认号机制保证可靠传输

- TCP四次挥手:FIN → ACK → FIN → ACK

Comments NOTHING